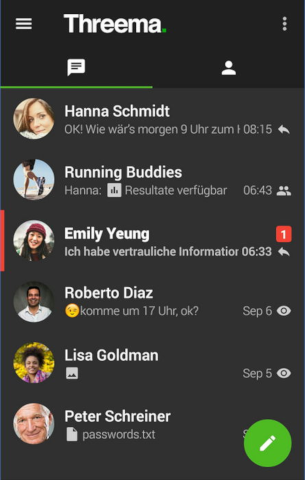

Threema ist ein Instant Messenger aus der Schweiz, den man für einen einmaligen Betrag von 2,99€ für Android und iOS erwerben kann. Unter Android kann man Threema ebenfalls am Desktop verwenden, diese Möglichkeit soll für iOS nachgereicht werden.

Die App ist vollständig Ende-zu-Ende-verschlüsselt und DSGVO-konform. Neben den gebräuchlichen Messenger-Funktionen ist es in Gruppenchats bei Threema möglich, dass man Umfragen erstellen kann. Außerdem bietet Threema eine Unterstützung für Android-Wear-Smartwatches und Android Auto. Ca. 2,8 Mio Menschen benutzen den Messenger¹ ².

1Quellcode nicht öffentlich, wird aber in Audits analysiert.2Stand: Januar 2020 https://de.statista.com/statistik/daten/studie/445619/umfrage/nutzer-des-schweizer-messaging-dienstes-threema/